2. Zararlı Türleri

Özlü Söz

| İyi bir programcı, tek yönlü bir caddeyi geçmeden önce her zaman iki yöne bakan kişidir.

Doug Linder

|

Kazanımlar

1. Zararlı türlerinin önemini kavramak.

2. Sistem tabanlı siber saldırı türleri hakkında bilgi sahibi olmak.

3. Sistem tabanlı farklı siber saldırı türlerini ayırt edebilmek.

4. Zararlı türlerine karşı alınabilecek önlemler hakkında bilgi sahibi olmak.

5. Zararlı türlerinden kaçınmaya yönelik strateji geliştirebilmek.

Birlikte Düşünelim

| 1. Siber uzayda yer alan zararlı türlerine karşı ne gibi önlemler alabiliriz?

2. Saldırganlar zararlı türlerini sistemlerimize nasıl yerleştirmektedir? 3. Farklı zararlı türleri hangi amaçlarla kullanılmaktadır? 4. Zararlı türlerini birbirlerinden ayıran temel etmenler nelerdir? 5. Tüm zararlıların çalışma biçimi aynı mıdır?

|

Başlamadan Önce

| 20. yüzyılın ikinci yarısından 21. yüzyılın ilk çeyreğine kadar muazzam bir hızla gelişen bilgisayar teknolojisi, beraberinde insanlar arasında elektronik bir bağ kuran İnternet’i hayatımızın vazgeçilmez araçlarından birisi kılmıştır. Günümüzde insanlar çoğunlukla alışverişlerini çevrimiçi ortamda yapmakta, sanat eserlerini dijital ortamda sergilemekte veya bankacılık işlemlerini çevrimiçi ortamda yapmaktadırlar. Benzer şekilde işletme ve kuruluşlar da, birçok hizmet ve işlemi çevrimiçi ortamda gerçekleştirmektedir. Kötü niyetli kişiler bu geniş İnternet ortamında yer alan bir takım güvenlik açıklarından faydalanarak, bilgisayar sistemlerini kendi çıkarları doğrultusunda izinsiz kullanabilmektedir. Bu şekilde kötü amaçlı kodlar kullanarak bilgisayar sistemlerinin kötüye kullanılması (izinsiz olarak verilere erişmek, verileri silmek, bozmak, değiştirmek gibi) veya siber suçlar işlemek (bilgi ve kimlik hırsızlığı gibi) siber saldırı olarak tanımlanabilir. Bu bölümde siber saldırı amaçlı kullanılan zararlı türleri yer almaktadır.

|

2.1. Zararlı Türlerine Giriş

Günümüzde, ekonomi, ticaret, sanat, ulusal güvenlik gibi kavramlar internet ile iç içe geçmiş durumdadır. Gelinen noktada, internetin bu denli yaygınlaşması sonucunda fiziksel saldırıların yanı sıra siber saldırılar da giderek artmaktadır. Bir siber saldırı, kötü amaçlı kodlar kullanarak bilgisayar sistemlerinin veya bilgisayar ağlarının kötüye kullanılması (izinsiz olarak verilere erişmek, verileri silmek, bozmak, değiştirmek gibi) veya siber suçlar işlemek (bilgi ve kimlik hırsızlığı gibi) olarak tanımlanabilir. Siber saldırılar, sistem tabanlı ve ağ tabanlı saldırılar olarak iki alt başlıkta incelenebilir. Sistem tabanlı saldırılar zararlı denilen kötü amaçlı kodlar (virüs, truva atı vb.) vasıtası ile gerçekleştirilir. Ağ saldırıları ise, bilgisayar ağlarında yerleşik bilgi ve hizmeti kesintiye uğratmak, engellemek, bozmak veya yok etmek için bir dizi kötü amaçlı etkinlik olarak tanımlanabilir. Bu bölümde, siber saldırı amaçlı kullanılan zararlı türlerinden bahsedilecek olup, ağ saldırıları ise bir sonraki bölümde yer almaktadır.

Zararlı türleri (malware), bir başka deyişle kötü amaçlı yazılımlar bilgisayar sistemlerinin işlevlerini bozmak, kullanıcılarla ilgili önemli veya gizli bilgileri toplamak, çıkar elde etme kaygısıyla istenmeyen reklamları göstermek, kişisel bilgisayar sistemlerine erişim sağlamak vb. amaçlar doğrultusunda kullanılan yazılımların genel adıdır. Zararlı türleri ve birbirlerinden farkları ile ilgili bilgiler aşağıda yer almaktadır.

2.2. Virüs (Virus)

Virüs, dosyaları silerek veya eklemeler yaparak bilgisayarlarda zarara neden olan, kodları tekrar tekrar kopyalayarak bilgisayarların hafıza alanlarını doldurarak boş yere alan tutmasına sebep olan, bilgisayar performansını düşüren ve bilgisayarın hafızasını biçimlendirmek amacıyla yazılmış zararlı kodlardır. Virüsler, ses, video, USB flash bellek, resimler, e-posta eklentileri, çevrimiçi bağlantı yolu ile bulaşabilir. Bilgisayarlarda virüs bulunabilir, fakat insan eliyle müdahale edilmeden etkinleşmez. Uzantısı (.exe) olan dosya yürütülmediği takdirde, bilgisayarda virüsün etkinleşmesi mümkün değildir.

Kaynak: https://snakebytez.com/viruses-different-types-and-examples

Saldırganlar tarafından virüslerin yayılmasının arkasında yatan nedenler; bilgisayar fonksiyonlarına zarar vermek, dosyaları bozmak veya silmek, kullanıcı bilgilerini çalmak, sabit disklere zarar vermek, eğlenmek veya şaka yapmak! olarak sıralanabilir.

Virüsler çoğunlukla, çok güçlü bir programlama dili olması ve bu dille yazılan programların çok az yer kaplaması nedenlerinden dolayı Assembly programlama dili ile yazılırlar. Virüsler, dosya virüsleri ve disk virüsleri olmak üzere iki kategoride incelenebilir. Dosya virüsleri, kullanıcı bilgisayarındaki dosyaları hedef alır ve genellikle sys, exe ve com uzantılı dosyalara bulaşırlar. Bunun dışında, farklı türdeki dosya uzantılarına da bulaşabilirler. Disk virüsleri ise kullanıcı bilgisayarındaki sabit disklerde yer alan işletim sistemini doğrudan etkileyebilecek alanlara bulaşırlar.

2.3. Solucan (Worm)

Solucanlar kendi kendilerine çalışabilen, kendi kendilerini kopyalayabilen ve bağlı oldukları ağlarda savunmasız olan bilgisayarları bularak bu bilgisayarlara kopyalarını gönderebilen programlardır. Virüslerden farklı olarak sisteme yerleştikten sonra çalışmak için tetiklenmeye ihtiyaç duymaz. Ağ üzerinde solucanların bulaştığı her bir bilgisayar solucanları yaymaya devam eder. Yazılan bir solucan programı genellikle işletim sistemindeki, sistem özelliğindeki veya bilgisayar kullanıcısının sık kullandığı uygulamalardaki zayıflıkları kullanarak bilgisayara yerleşir. Kimi zaman bir solucan, güvenilir göndericiden gönderilmiş şekilde gösterilmeye çalışılan bir e-postanın ekinden kimi zaman da sahte bir web sitesinden bulaşabilir. Ağ üzerinde çoğalması ve yayılması, bant genişliği ve alan gibi ağ kaynaklarının tükenmesine neden olur.

Kaynak: https://www.avantechit.com/virus-malware-trojan-worm-what-does-it-all-mean-part-2-worm/

Code Red solucanı modern yazılım tarihindeki büyük zarara yol açan ilk solucandır. Microsoft IIS sunucularında yer alan tampon bellek taşması açığını kullanıyordu. Solucanın bu versiyonu çok büyük bir zarara sebep olmadı. Bazı siteleri “Hacked by Chinese” imzası ile çökertmiştir. Code Red infekte makinelerin ve yerel ağların kaynaklarını kendisini yaymak için kullanmasına rağmen, global alanda küçük bir etki yaratabilmiştir.

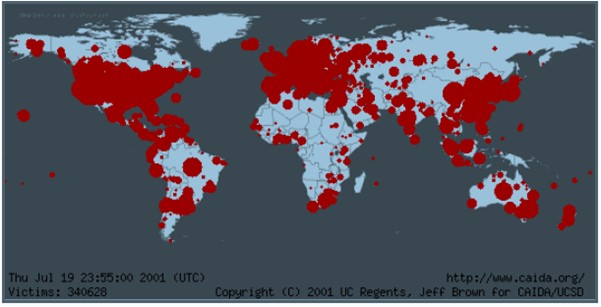

Ancak, Code Red versiyon II solucanı, global alanda çok daha büyük bir etki yarattı. İnternet’te ilk olarak 19 Temmuz 2001 tarihinde görülmüştür. Bu solucan da Code Red versiyon I solucanı gibi Microsoft IIS Web sunucularının güvenlik açığını kullanarak C.A.I.D.A.’nın verilerine göre 14 saat içinde 359.000’den fazla bilgisayara enfeksiyon bulaştırmıştır. Dakikada 2000 sunucuya yayıldı. Aşağıdaki şekilde Code Red Solucanı’nın saatler içindeki hızlı yayılması haritada gösterilmiştir.

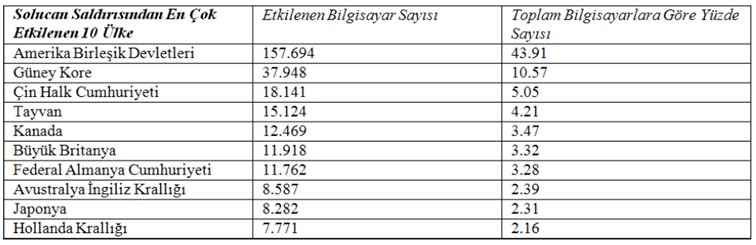

Sistemleri kurma, yeniden düzeltme maliyetinin 2.6 milyar dolara ulaştığı tahmin ediliyor. Aşağıdaki tabloda C.A.I.D.A. istatistiklerine göre Code Red saldırısından en çok etkilenen ülkeler gösterilmiştir.

2.4. Reklam Yazılımı (Adware)

Satıcılar, dijitalde satış kampanyalarını daha etkin hale getirmek için birçok taktik kullanırlar. Bu stratejilerden bir tanesi de satış ya da reklam kampanyalarının odağını ve etkinliğini arttırmak için reklam yazılımlarını kullanmaktadır.

Reklam yazılımları, kullanıcıları belirli bir reklamı izletmek veya bir ürünü tanıtmak için bir web sayfasına veya açılır pencereye yönlendiren yazılımlardır. Kullanıcıların ilgisini istediği bir hizmet ya da ürüne yönlendirmesi açısından dijital satış birimleri için cazibesi çok yüksek bir noktaya varmıştır. Reklam yazılımlarının bilgisayar ya da verilere zarar vermesi söz konusu değildir.

Kaynak: https://www.whatismyip.com/adware-explained/

Eğer bir bilgisayara reklam yazılımı bulaşırsa kullanıcı; çok sık yönlendirmelere, çok sayıda istenmeyen e-postaya, sık sık açılan teklif pencerelerine, tarayıcıda ürün reklamlarının bombardımanına, yoğun giden ve gelen trafiğe, İnternet bağlantısının yavaşlamasına maruz kalabilirler.

Kullanıcılar birtakım önlemler alarak bu zararlı türden kurtulabilir ya da etkisini azaltabilir. Bu önlemlerden bazıları tarayıcıda açılır pencere engelleyici eklentiler kullanmak, güvenlik duvarını etkinleştirmek, güvenilir bir anti reklam yazılımı yüklemek ve güncel tutmak, ücretsiz yazılım indirmekten kaçınmak veya güvenilir kaynaklardan ücretsiz yazılım tercih etmek olarak sıralanabilir.

2.5. Rootkit

Rootkit, kullanıcı tarafından fark edilemeyen ve bilgisayarın işletim sistemi üzerinde yönetici ayrıcalığına sahip bir tür zararlı yazılımdır. İşletim sistemi içerisinde kolaylıkla saklanabilir ve işletim sistemindeki belirli görevleri devralır. Böylece işletim sisteminin normal çalışmasına engel olur. Bir Rootkit kullanıcı bilgisayarını etkilediğinde üç tane temel amacı bulunur. Bunlar; yakalanma ya da silinme gibi kısıtlamalar olmadan işletim sistemi içerisinde serbest bir şekilde çalışmak, sistem uygulamaları ve bilgisayar kullanıcılarından saklanmak, kişisel veriler ile şifreler gibi kullanıcı bilgilerini çalmak ve başka zararlı yazılımları yüklemektir.

Rootkit işletim sisteminde ve başka uygulamalarda mevcut olan güvenlik açıkları sebebiyle işletim sistemine erişip ve işletim sistemini kontrol etme ayrıcalığına sahip olduktan sonra algılanması kolay olmayan ve bilgisayardan kaldırılamayan en zararlı türdeki yazılım programlarından bir tanesi olarak yer almaktadır. Rootkit, kullanıcı tarafından işletim sistemine gönderilen bir isteğin istenen programa ulaşmasını engeller ve sahte yanıtlarla cevap verir. Örneğin, kullanıcı bilgisayara anti virüs yazılımını çalıştırması için komut gönderdiğinde, bu komut Rootkit tarafından engellenir ve kullanıcıya ilgili yazılımın çalışmadığına dair sahte bir mesaj gösterebilir.

Bilgisayarın tarih ve saatinde kullanıcı bilgisi dışında değişiklik olması, bilgisayar performansında düşüş yaşanması, mavi ekran hatası alma, anti virüs yazılımlarının düzgün çalışmaması, beklenmeyen sistem hatalarının alınması bir bilgisayarın Rootkit barındırdığına yönelik işaretlerdir. Böylesi bir durumun oluşmaması için kullanıcılar birtakım önlemler alabilirler. Bu önlemler aşağıda verilmiştir:

• Güvenli web sitelerini ziyaret etmek

• Güvensiz ve ücretsiz yazılımlardan kaçınmak

• İşletim sistemini güncel tutmak

• Güvenlik duvarını etkinleştirmek

• Kötü amaçlı yazılımları engelleme yazılımları kullanmak ve güncel tutmak

• Saldırı koruma sistemi (IPS) kullanmak

• Yalnızca güvenilir e-postaları açmak

2.6. Tarayıcı Korsanı (Browser Hijacker)

Tarayıcı korsanı, kullanıcıların bilgisi dahilinde olmadan tarayıcı ayarlarını değiştiren (örneğin ana sayfa veya arama motoru sayfalarının kendiliğinden değişmesi gibi) bir zararlı türüdür. Kullanıcıların başına gelen bir başka örnek ise tarayıcıya kullanıcıların bilgisi dışında eklentilerin yüklenmesi ve etkinleştirilmesidir. Bu durum, tarayıcının bir tarayıcı korsanı (Browser Hijacker) tarafından ele geçtiğini ve gizliliğin ihlalin edildiğini gösterir.

Saldırganların bu zararlı türünü kullanmasındaki esas amaç genellikle bilgisayara veya ağdaki başka bilgisayarlara yapılabilecek siber saldırılara zemin hazırlamaktır. Ayrıca, ücretsiz olan bazı yazılım uygulamalarıyla birlikte bilgisayara indirilen zararlı bir tür koddur. Bundan dolayı bilgisayara yüklendiğinde bilgisayarın tarayıcı ayarlarının bozulmasına neden olur. Bu zararlı türün kullanılmasındaki bir diğer amaç ise bazı web sitelerinin bant genişliğini yükseltmek için kullanıcıları bu web sitelerine yönlendirilmesidir. Bu sayede ziyaretçi sayısı artan web siteleri aldıkları çevrimiçi reklam gelirlerini daha yukarıları taşımaktadır.

Saldırganlar tarayıcı korsanını kimi zaman kullanıcıların kişisel bilgilerini, kullanıcı hesaplarını ve şifrelerini, kimi zaman da maddi zararlar verebilecek banka kart şifresi veya hesap bilgilerini ele geçirmek için kullanırlar. Tarayıcı korsanına maruz kalan bir bilgisayar sisteminde oluşabilecek durumlar tarayıcı hızında yavaşlama, tarayıcıda pek çok pencere ve reklam açılması, varsayılan olarak ayarlanmayan web sitelerine yönlendirme, gereksiz araç çubukları vb. olarak sıralanabilir.

Tarayıcı korsanından korunmak için yapılması gereken birkaç adım ise, ücretsiz indirmelerden kaçınmak, istenmeyen araç çubuklarını kaldırmak, güvenli web sitelerini tercih etmek, istenmeyen eklentileri kaldırmak, kötü amaçlı yazılımlara karşı güvenilir yazılımlar kullanmak olarak sıralanabilir.

2.7. Arka Kapı (Back Door)

Arka kapı, sistem üzerinde tüm yetki ve kontrol mekanizmalarını devre dışı bırakarak dış dünyaya bir bağlantı açılmasını sağlar. Bir geliştirici, örneğin bir sunucudaki sorunu gidermek amacıyla zamandan tasarruf edebilmek adına kod üzerinde bir arka kapı oluşturabilir ancak bu arka kapılar kötü amaçlı da kullanıma müsaittir. Örneğin geliştiriciler, sistemsel bir arızaya uzaktan müdahale edebilmek için sisteme bir tür arka kapı olan RAT (Remote Administration Tool) yükleyebilirler. Ancak RAT, sisteme bir zararlı kod vasıtası ile yetkili kişiler dışında yüklenirse bu sisteme bir arka kapı açılmış olur.

2.8. Casus Yazılım (Spyware)

Kullanıcı izni göz ardı edilerek bilgisayara yüklenen ve bilgisayardan verileri elde etmek amacıyla tasarlanmış zararlı bir türdür. Genellikle kullanıcıların tarayıcı geçmişlerine bakmak ve alışkanlıklarını takip etmek amacıyla kullanıcıların bilgilerini toplar ve bu bilgileri kullanıcının rızası olmadığı halde uzaktaki sunuculara gönderir. Genellikle İnternet’ten bedelsiz yazılım veya uygulamaları indirirken ana bilgisayara yüklenirler. Casus yazılımların farklı çeşitleri bulunmaktadır. Casus yazılımlar, bilgisayarların çerezlerini takip eden, e-posta adresleri, kullanıcı şifreleri gibi gizli bilgileri izinsiz almak amacıyla tuş kaydedici (key logger) olarak kullanılabilen zararlı bir yazılımdır.

Kaynak: https://www.also.com/ec/cms5/en_6000/6000/blog/future-technologies/how-to-detect-and-remove-spyware-threats-to-business.jsp

Casus yazılımdan etkilenen bir sistemde, performansta yavaşlama, düzgün çalışan programların durması, tarayıcı araç çubuğu ve eklentilerinde değişiklikler, ekranda sürekli olarak reklamların görünmesi, İnternet bant genişliğinin daralması gibi durumlar gözlenebilir. Casus yazılımlardan korunmak amacı ile alınabilecek bazı önlemler aşağıda sıralanmıştır:

• Yeni web siteleri veya yönlendirilen web sitelerini ziyaret ederken dikkatli olmak

• Güvenilir kaynaklar dışında ücretsiz yazılım araçlarını indirmemek

• Bilinmeyen göndericilerden gelen e-postaları ve eklerini açmamak

• İşletim sistemini güncel tutmak

• Güvenilir olması kaydıyla casus yazılım önleme programı kullanmak ve güncel tutmak

• Güvenlik duvarı kullanmak

• Tarayıcının güvenlik seviyesini en yükseğe ayarlamak

2.9. Korkuluk (Scarware)

Bilgisayarda virüs tehdidi olduğuna dair uyarı penceresi açan zararlı bir türdür, fakat ekranda görünen uyarı penceresi dışında başka bir işleve ve virüse sahip değildir.

Dikkat edilmesi önemli ayrıntılardan bir tanesi açılan uyarı penceresi bazı web sitelerinden daha profesyonel görünüme sahip olduğu halde gerçek bir web sitesi değildirler. Karşılaşılan uyarı kullanıcıları manipüle ederek yardım alması gerektiğini düşündürür bu sayede tıklama veya arama yapmalarını sağlar. Bu durumun asıl amacı kullanıcılara sahte veya kalitesiz ürünler satmaktır. Diğer bir maksadı ise kullanıcıları korkutarak kişisel bilgilerini (kredi kartı bilgisi, şifre vb.) elde etmektir.

Korkuluk yazılımlarının farklı bir kullanım şekli de açılan pencerede bilgisayarda tespit edilen virüsleri temizlemek amacıyla kullanıcıları paniğe sevk ederek ücretsiz anti virüs yazılımlarını indirmelerini sağlamaktır. Aslında bedelsiz alınabilen bu anti virüs yazılımları bilgisayarları uzaktan yönetebilen ve sisteme zarar veren ya da verileri ele geçirmeye başlayan zararlı bir yazılımdır. Bundan dolayı, korkuluk yazılımları tehlikeli olabilecek birçok siber saldırının başlangıcı olabilmektedir.

2.10. Truva Atı (Trojan Horse)

Yararlı yazılım gibi davranarak bilgisayara yüklenen zararlı koddur. Kullanıcı, bağlantıya tıklar veya yararlı bir dosya veya yasal kaynaktan yazılım gibi görünen dosyayı indirir. Kullanıcı bilgisayarına sadece zarar vermekle kalmaz, aynı zamanda bilgisayarda uzak bir bilgisayardan kontrol edilmeyi sağlamak için bir arka kapı oluşturur. Bu durumda Truva atı bulaşmış bir bilgisayar ve uzak bir bilgisayar tarafından kontrol edilebilen bir bilgisayar ağı olan botnet’in (robot-network) bir parçası olabilir. Ağın zararlı koddan etkilenmiş bilgisayarlarına “zombi”ler denmektedir. Truva atının ağdaki başka bilgisayarlara bulaşması ve çoğalması söz konusu değildir.

Kaynak: https://www.allot.com/blog/home_router_trojan_horse/

Truva atından etkilenen bir sistemde, verilerin toplanması ve bir merkeze gönderilmesi, kullanıcı bilgilerinin ele geçirilmesi, performansta düşüş, dosyaların silinmesi veya değiştirilmesi, İnternet hızında düşüş, birçok istenmeyen tarayıcı penceresinin açılması, bilgisayarın kullanıcı bilgisi dışında işlem yapması, kullanıcıların adına sahte e-postaların gönderilmesi, bilgisayarın açılmasında yavaşlama gibi durumlar görülebilir.

2.11. Tavşan (Rabbit)

Hızlı çoğalma niteliğine sahip olduğu için bu tür zararlı yazılımlara tavşan denmektedir. Bu niteliğinden dolayı bakteri de denilebilir.

Tavşan iki farklı tip olarak karşımıza çıkmaktadır. Birinci tip sabit disk alanı ve RAM gibi sistem kaynaklarını aşırı derecede kullanarak tükenmesi için çalışır.

İkinci tip tavşan, solucanların tipik bir özelliğini barındırmaktadır. Bu tip tavşanlar, bir ağda bilgisayardan bilgisayara geçerek çoğalabilen, fakat çoğalma gerçekleştikten sonra asıl kopyayı silme özelliğine sahip bir yazılımdır. Bir ağda tavşanın sadece tek kopyası mevcuttur, yalnızca bilgisayardan bilgisayara geçer. Tavşanla günlük hayatta çok nadir karşılaşılmaktadır.

2.12. Melezler (Hybrids)

Melezler, birkaç farklı zararlı türünün karakteristik özelliklerini bir arada barındırabilen zararlı türleridir. Örneğin, klasik bir melez örnek, Ken Thompson tarafından ACM Turing ödül konferansında sunuldu. Geliştirilen bu melez bir Truva atıydı, kendisini bir virüs gibi kopyalayabiliyor ve sistemde bir arka kapı yaratabiliyordu.

2.13. Zombiler (Zombies)

Aslında, bir zararlı türü olmaktan ziyade, herhangi bir ağ üzerinde kullanıcının haberi olmadan saldırganlar tarafından kötü niyetli amaçlar için kullanılan bilgisayarlar zombi olarak adlandırılırlar. Zombiler, farkında olmadan siber saldırılarda kullanılırlar. Özellikle DDoS (Dağıtılmış Hizmet Engelleme / Reddi) saldırılarında, hedef sunucuyu işleyemez hale getirmek amacıyla zombilerden faydalanılır.

Bölüm Özeti

· Siber saldırılar, sistem tabanlı ve ağ tabanlı saldırılar olmak üzere iki başlıkta incelenmektedir.

· Zararlı türleri (malware), bir başka deyişle kötü amaçlı yazılımlar bilgisayar sistemlerinin işlevlerini bozmak, kullanıcılarla ilgili önemli veya gizli bilgileri toplamak, çıkar elde etme kaygısıyla istenmeyen reklamları göstermek, kişisel bilgisayar sistemlerine erişim sağlamak vb. amaçlar doğrultusunda kullanılan yazılımların genel adıdır.

· Çok sayıda zararlı türü olmasına karşın gerçekleştirdikleri işlemlerde farklılık gösterirler.

· Virüs, solucan, reklam yazılımı (adware), rootkit, tarayıcı korsanı (browser hijacker), arka kapı (back door), casus yazılım (spyware), korkuluk (scareware), truva atı, tavşan, melezler, zombiler zararlı türlerinden bazılarıdır.

· Yazılım tarihinde büyük zarara yol açan ilk solucan, Code Red Solucanı 14 saat içinde 359.000’den fazla bilgisayara enfeksiyon bulaştırmıştır.

· Virüsler kullanıcıların tetiklemesi ile çalışırken, solucanlar bir sisteme yerleştikten sonra çalışmak için kullanıcı tetiklemesine ihtiyaç duymazlar.

Kaynakça

Pande, Jeetendra. “Introduction to cyber security.” Technology 7.1 (2017): 11-26.

Sanford, Michael. “Computer viruses and malware by john aycock.” ACM SIGACT News 41.1 (2010): 44-47.

Thakur, Kutub, and Al-Sakib Khan Pathan. Cybersecurity Fundamentals: A Real-World Perspective. CRC Press, 2020.

https://mrcet.com/downloads/digital_notes/EEE/CyberSecurity.pdf

Turgut, Zeynep. Ağ güvenliğinde solucan yayılımlarının incelenmesi ve yeni model yaklaşımları. MS thesis. Kocaeli Universitesi, Fen Bilimleri Enstitusu, 2009.

Comments