1. Siber Güvenliğe Giriş

Özlü Söz

| Tek bir güvenlik açığı, bir saldırganın ihtiyaç duyduğu tek şeydir.

Window Snyder

|

Kazanımlar

1. Siber güvenlik tanımını kavramak.

2. Siber saldırganların motivasyonları hakkında bilgi sahibi olmak.

3. Siber güvenlik katmanları hakkında bilgi sahibi olmak.

4. Güvenlik açığı ve zaafiyet kavramlarını öğrenmek.

5. Güvenlik açığı oluşturan etmenler hakkında bilgi sahibi olmak.

Birlikte Düşünelim

| 1. Siber uzayda güvenlik kavramı neden önemlidir?

2. Zaafiyet ve güvenlik açığı kavramları arasında fark var mıdır? 3. Bir siber saldırının amacı nedir, ne olabilir? 4. Siber uzayın asimetriklik ilkesi neyi ifade etmektedir? 5. İnternet ağında giriş engeli var mıdır? |

Başlamadan Önce

| Gelişen ağ teknolojileri ve ilgili ağlara bağlanan cihazların sayısının artması ile birlikte”siber güvenlik” kavramı günümüz Bilgisayar Bilimleri konularının en önemlilerinden biri haline gelmiştir. Güvenlik seviyesi düşüklüğü nedeniyle herhangi bir ağın saldırıya uğraması mali ve sosyal alanlarda büyük sorunlar doğurmaktadır. Bu bölüm içerisinde siber güvenlik tanımlamaları sunulmuş, zafiyet – güvenlik açığı kavramları ele alımış, siber suçlar ve siber saldırganlar hakkında genel bilgiler verilmiştir. |

1.1. Siber Güvenliğe Giriş

Bilgisayar teknolojilerinin buna bağlı olarak da İnternet ağının gelişimiyle siber uzayda güvenlik kavramı hayatımıza ani bir giriş yapmıştır. İnternet ağının atası olarak kabul edilen ve dört farklı noktada bulunan bilgisayarların haberleşebilmesini sağlayan ARPANET’ten (ilk iletişime geçilme yılı 1969’dur) bu yana gelişen ağ teknolojileri İnternet ağının hayatımızın gündelik bir parçası olmasını sağlamıştır. Artık İnternet ağına erişim günlük kullanıcılar için yalnızca bilgisayarlar kullanılarak gerçekleştirilen bir eylem olmaktan çıkmış, akıllı telefonlar; akıllı cihazlar aracılığıyla hayatın her noktasında karşımıza çıkmaktadır. Ancak Bilgisayar Ağları dersinde anlatıldığı üzere İnternet altyapısının orijinal tasarımında ilk olarak güvenlik kavramı düşünülmediği için saldırılara açık bir biçimde gelişmiştir. Güvenlik gerekliliği yaşanan saldırılar doğrultusunda ortaya çıkmış ve güvenli ağ tasarımı çalışmaları günden güne artmıştır. Günümüzde siber güvenlik kavramı tüm ağ teknolojilerinin ayrılmaz bir parçasıdır. Geliştirilen her yeni ağ teknolojisinin “güvenlik” unsuru düşünülmekte, güvenlik protokollerinin tasarımı da beraberinde sürdürülmektedir. Özellikle verilerin havadan taşındığı kablosuz teknolojilerin kullandığı ağlarda güvenliği sağlanması özellikle önemlidir ve bilgisayar bilimcileri için özel bir çalışma konusudur.

Siber güvenlik kavramına ait üzerinde uzlaşılmış tek bir tanım bulunmamaktadır. Ancak siber güvenlik kavramına farklı kurumlar ve araştırmacılar tarafından ortaya konmuş çok çeşitli tanımlamalar sunulabilir. Aşağıda çeşitli kaynaklardan derlenmiş siber güvenlik tanımlamaları yer almaktadır:

İnternete bağlanan ve depolanan yazılım, donanım ve veri kaynaklarının korunması siber güvenlik olarak bilinir. Kişisel verilerin, finansal verilerin, ticari verilerin, iş açısından kritik bilgilerin, operasyonel sürekliliğin, veri bütünlüğünün ve çevrimiçi yazılım hizmetlerinin kullanılabilirliğinin korunması siber güvenlik alanına girer. Fiziksel erişimin düzenlenmesi ve kötü niyetli izinsiz girişlerin kontrol edilmesi, yetkili erişime izin verilmesi, değerli bilgilerin şifrelenmesi ve gizliliğin korunması siber güvenliğin bileşenleridir.

Siber güvenlik bilgi ve iletişim sistemleri ile bu sistemlerin içerisinde yer alan bilgilerin herhangi bir zarara, saldırıya ya da yok edilmeye karşı korunduğu, savunulduğu faaliyet ya da süreçlerdir.

Siber güvenlik; bilgisayarları, sunucuları, mobil cihazları, elektronik sistemleri, ağları ve verileri kötü amaçlı saldırılardan koruma uygulamasıdır. Bilgi teknolojisi güvenliği veya elektronik bilgi güvenliği olarak da bilinir. Bu terim, işletmelerden mobil bilgi işleme kadar çeşitli bağlamlarda geçerlidir ve birkaç ortak kategoriye ayrılabilir.

Siber güvenlik, siber çevre içerisinde, kurumlar ve bireylerin varlıklarını korumak adına kullanılabilecek araçların, politikaların, güvenlik kavramlarının, güvenlik talimatlarının, risk yönetim yaklaşımlarının, eylemlerin, en iyi örneklerin, güvence ve teknolojilerin toplamıdır.

Siber güvenlik, ağları, bilgisayarları, programları ve verileri saldırı, hasar veya yetkisiz erişimden korumak için tasarlanmış teknolojilerin, süreçlerin ve uygulamaların bütünüdür. Siber güvenlik terimi, dijital verileri korumak için tasarlanmış teknikleri ve uygulamaları ifade eder. Veri ilgili bilgi sisteminde depolanmakta, iletilmekte veya kullanılmaktadır.

Siber güvenlik, donanım, yazılım ve veriler dahil olmak üzere İnternet bağlantılı sistemlerin siber saldırılara karşı korunmasıdır. Biri siber diğeri güvenlik olmak üzere iki kelimeden oluşur. Siber, sistemleri, ağları ve programları veya verileri içeren teknoloji ile ilgilidir. Güvenlik kavramı ise sistem güvenliği, ağ güvenliği, uygulama ve bilgi güvenliğinin sağlanmasını hedeflemektedir.

Verilen tanımlamaları çeşitlendirmek mümkündür. Ancak kısaca özetlemek gerekirse siber güvenlik başkaları tarafından erişim imkânı olan her ağda yer alan sanal varlıklarımızın korunması için muhakkak bir gerekliliktir. Aşağıda 2020 yılında gerçekleşen siber saldırıların sektörlere göre dağılımları yer almaktadır. Gerçekleştirilen saldırıların finans ve sigorta ile başlayıp eğitime kadar uzanan geniş bir yelpazede yer aldığı görülmektedir. Çünkü siber sistemler günümüzde artık neredeyse her yerdedir ve tüm siber sistemler üzerinde tutulan varlıklarımız kötü niyetli kullanıcılar için hedef olabilmektedir. Açıktır ki ekonomik çıkar elde etmek amacıyla hareket eden kötü niyetli bir kullanıcı için finans ve sigorta sistemleri öncelikli hedef olabilir. Ancak gördüğümüz geniş yelpazede saldırganların tek hedefinin ekonomik çıkar elde etmek olmadığı düşünülebilir. Bir siber güvenlik saldırganı için farklı motivasyonlar olabilir, bu da tüm siber sistemleri saldırılara açık hale getirir.

Kaynak: https://www.ekonomist.com.tr/dosya/siber-guvenlik-yatirimlari-artacak.html

STM’nin Teknolojik Düşünce Merkezi “ThinkTech” Ekim-Aralık 2021 tarihleri “Siber Tehdit Durum Raporu”na göre 2021 içerisinde toplam 62 milyon 508 bin 710 siber saldırı gerçekleştirilirken, ülkemizde 1 milyon 757 bin siber saldırı gerçekleştirilmiştir. Siber saldırıların artışı siber birimlerin kullanımın artması ile doğrudan ilintilidir. Siber saldırı oranlarını düşürebilmek için kullanıcı ve geliştiricilere ortak olarak görev düşmektedir: zafiyetlerin iyi analiz edilmesi, güvenlik açıklarının tespit edilmesi, gerekli önlemlerin alınması, kullanıcıların siber güvenlik okur yazarlığına sahip olması ve siber güvenlik bilincinin yerleştirilmesi vb. pek çok süreç birlikte gerçekleştirildiğinde gerçekten güvenliği düşünülmüş yapılardan söz edilmesi mümkündür. Geliştirici ve kullanıcıların siber güvenlik kaygısına sahip olmadığı ve gerekli ilkeler doğrultusunda hareket edilmeyen hiçbir sistemin “güvenli” olduğu söylenemez.

1.2. Zaafiyet ve Güvenlik Açıkları

Bir sistemin güvenliğini sağlayabilmek, ilgili sistemde zafiyet olup olmadığını analiz etmekle direkt olarak ilişkilidir. Bu nedenle siber uzayda zafiyet kavramının getirdiklerini, siber tehditleri ve güvenlik açıklarını değerlendirebilmek özellikle önemlidir. Sıklıkla yaşanan veri ihlalleri göz önünde bulundurulduğunda hiçbir sistemin siber saldırılara karşı bağışıklığa sahip olmadığını söylemek mümkündür. Siber saldırılara karşı dirençli sistemler oluşturmak, zafiyetlerin farkında olup önlem almak ile gerçekleştirilebilir. Verileri yöneten, ileten, depolayan veya başka bir şekilde işleyen herhangi bir kurum veya kuruluş, siber ortamlarını izlemek, güvenlik açıklarını belirlemek ve güvenlik açıklarını olabildiğince çabuk kapatmak için mekanizmalar oluşturmalı ve uygulamalıdır. Modern veri sistemlerine yönelik belirli tehlikeleri belirlemeden önce, siber tehditler ve güvenlik açıkları arasındaki ilişkiyi anlamak çok önemlidir. Siber tehditler, bir ağ veya bir veri yönetim sistemi için olumsuz sonuçlar doğurma potansiyeli olan güvenlik olayları veya durumlarıdır. Sıklıkla karşımıza çıkan güvenlik tehdidi türlerine örnek olarak, verileri etkilemesi olası kimlik avı saldırıları, ilgili ağ içerisinde yer alan kişilerin veri koruma protokollerine uymayarak güvenlik ihlallerine sebep olması, erişime kesintiye uğratan – hizmet sunulamamasına sebebiyet veren kaynak tüketimi saldırıları, SQL enjeksiyonları, sunucu yanlış yapılandırılmaları, hassas verilerin şifrelenmemiş düz metinler biçimde iletilmesi vb. çok sayıda durum sayılabilir. Tanımlamak gerekirse: güvenlik açıkları, bir sistemdeki tehditleri mümkün kılan ve tehdit unsurlarını bunlardan yararlanmaya teşvik eden boşluklar veya zayıf noktalardır. Bir başka biçimde tanımlanırsa: Güvenlik açığı, bir üründeki, bir saldırganın o ürünün bütünlüğünü, kullanılabilirliğini veya gizliliğini tehlikeye atmasına izin verebilecek bir zayıflıktır. Tehdit olasılığı ile doğabilecek potansiyel kayıp değerlendirilerek siber güvenlik uzmanlarınca risk değerlendirilmeleri ortaya konur ve gerekli önlemler alınır. Örneğin, bilgisayar yöneticileri bilgisayardaki herhangi bir dosyanın erişim iznini değiştirme, yazılım yükleme, dosya silme vb. görevlere sahiptir. Ayrıcalığa sahip olmaması gereken bir kullanıcının bilgisayara uzaktan erişmesi ve dosyalar üzerindeki izinleri değiştirmesi, yazılım yüklemesi, dosyaları silmesi vb. bu bir güvenlik açığı oluşturacaktır. Bu nedenle, çoğu kurum ve kuruluşta sadece bilgisayar yöneticileri gerekli yetkilendirmeleri; ayrıcalıkları belirler. İnternet de dahil olmak üzere herhangi bir ağı kullanan herkes için güvenlik açıkları oluşturan beş farklı ağ güvenlik açık nedeni mevcuttur.

• Zaman ve mekân: İnternet örneği ele alındığında ARPANET temellerine bakılırsa İnternet ağının gelişiminin herkes için kolay ulaşılabilen bir veri paylaşım/aktarım ortamı fikrinden yola çıkarak gerçekleştiği görülmektedir. İnternet geliştiricilerinin çıkış noktaları “güvenlik” olmamıştır. Ancak bugün geldiğimiz noktada kötü niyetli kişiler de siber uzay içerisinde rahatlıkla yer alabiliyor ve amaçlarını gerçekleştirmek için aynı ağda rahatlıkla gezinebiliyorlar. Geleneksel yapılardan farklı olarak kötü niyetli bir kişinin eylemini gerçekleştirmesi için fiziksel olarak ilgili yerde bulunması gerekmiyor; bir banka soygunu gerçekleştirmek isteyen kişinin bankaya gitmeden de İnternet üzerinden bu eylemi gerçekleştirmesi mümkün. Zaman ve mekân kavramlarının getirdiği kolaylık, saldırganlar göz önünde bulundurulduğunda en büyük güvenlik zorluklarından biri haline gelmektedir.

• Giriş engelinin bulunmaması: Ülkelerin, suçluları ülke dışında tutmaya yarayan fiziksel sınırları olmasına karşın, İnternet’in böyle bir sınırı yoktur. Örneğin, bir ülkeden diğerine, hatta bir kıtadan diğerin, bir bilgisayardan diğerine e-postalar gönderildiğinde, e-postanın kötü amaçlı yazılım içerip içermediğini veya e-postanın kötü amaçlı yazılım içerip içermediğini veya e-postanın plan kötü niyetli bir grup tarafından gönderilip gönderilmediğini görmek için herhangi bir kontrol noktası yoktur. Bağlantıyı kısıtlamak bir seçenek olarak sunulabilir. Bağlantı sınırlama güvenlik açıklarını azaltabilir ancak insanların onu özgürce kullanma yeteneğini büyük ölçüde azaltır. Bu da İnternet’in küresel çapta hizmet verme ilkesini kısıtlar.

• Anonimlik/kimlik: Kullanıcıların istemeleri halinde tamamen kimliksiz/anonim bir biçimde İnternet ağına bağlanabilmeleri başka bir güvenlik açığı nedendir. İnternet küresel çapta hizmet verme ilkesi gereği sunulan ortam aynı zamanda kötü niyetli kullanıcılar için bir fırsat kaynağıdır. İnternet’de açık bir kimlik denetimi olmadan gezinebilme potansiyel suçluların rahatça hareket edebilmesini sağlarken, kim olduklarını, ne yapmayı planladıklarını ve nasıl bulunacaklarının tutulmasını zorlaştırmaktadır. İnternetin geliştirilmesindeki ilk hedef, bilgileri hızlı ve engelsiz bir şekilde iletmek olduğu için açık ve net bir kimlik tespiti orijinal tasarımda yer almamaktadır. Bu nedenle kimlik tespiti yapılması ve suçlunun yerinin saptanması özel bir süreç gerektirmektedir. Siber suçluların anonim kalmak için takma adlar kullandığını, kimlik bilgilerini değiştirdiğini, izlenmemek adına özel yazılımlar kullandığını düşünürsek ilgili sürecin uzayacağını tahmin etmek güç değildir.

• Siber uzayın asimetrisi: Siber uzay asimetriktir. Suçlunun yaptığı işlem sayısı ve ortaya koyduğu etki arasında doğru orantı bulunmaz: az sayıda suçlu, büyük miktarda zarara neden olabilir çünkü siber suçlar gelişmiş bir endüstriyel taban veya önemli finansal kaynaklar gerektirmez. Suçlular, çok fazla potansiyel kurban olduğu ve çok az engel veya gözetim olduğu için çabalarını sonuçlandırmaları da mümkündür. Örneğin e-posta gönderilerek gerçekleştirilen suçlar ele alınırsa; istenmeyen veya kötü amaçlı bir e-posta tek adımda çok sayıda insana gönderilebilir. Fiziksel dünyada bir postaneye gidilerek tek tek gerçekleştirilmesi gereken bir işlem tek tuşla çok sayıda kullanıcıya iletilebilir. Gönderici farklı bir kimlik kullanarak çok sayıda kişiye istenmeyen veya zararlı epostalar gönderebilir. Tek bir zararlı bir tek adımda onlarca kişiye aynı anda iletilebilir.

• 0’lar ve 1’ler: İnternetin mantıksal katmanı (veya bilgisayar kodu) 1’ler ve 0’lardan oluşur. 1’ler ve 0’lar kodundan, o belirli kodun ne yapacağını, yani bu kodun indirmeyi amaçladığımız programı yürütüp yürütmediğini veya bilgisayarımıza kötü amaçlı yazılım yerleştirip yerleştirmeyeceğini belirlemek mümkün değildir. İndirilen programın hem istediğimiz programı kurması hem de kötü amaçlı yazılım yerleştirmesi de mümkündür. Kötü amaçlı yazılımın belirli bir imzası olsa da (belirli bir hareket biçimi örneğin bazı kötü amaçlı yazılımlar ağın kaynaklarını tüketmeye yönelik hareket ederler), kullanıcılar genellikle kötü amaçlı yazılımı masum İnternet trafiğinden ayırt edemezler. Aksine, kullanıcılar saldırıya uğradıklarını, kimliklerinin çalındığını veya bilgisayarlarının bir suç işlemek için kullanıldığını olaydan sonra öğrenirler. Bu noktada masum kullanıcının saldırının verdiği zararı tersine çevirmesi oldukça zordur. Ayrıca, bir kullanıcının tüm İnternet trafiğini kötü niyetli olarak ele alması gerekeceğinden, kötü amaçlı yazılımların bir bilgisayarı istila etmesini önlemek de çok zordur, bu da İnternet’in günlük kullanımını büyük ölçüde etkiler.

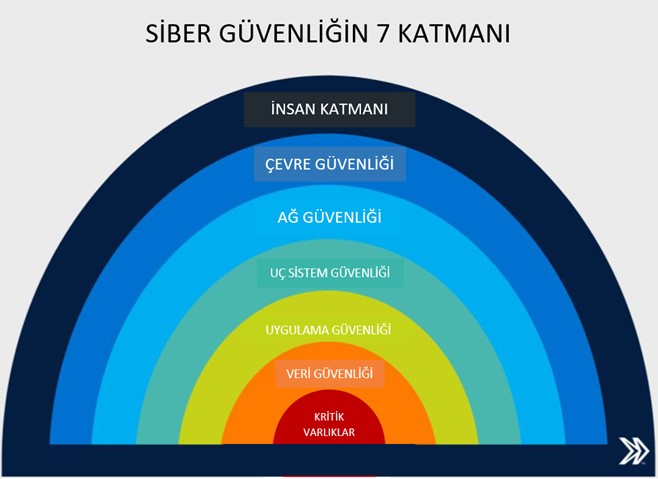

Siber güvenlik, siber alanda yer alan varlıklarımızın korunması için gereklidir. Siber güvenliğin sağlanması yedi katmanda incelenebilir:

1. Görevle ilgili kritik varlıkların korunması: Tüm sistemler içerisinde yer alması olası kritik varlıkların korunması gerekliliğidir.

2. Veri güvenliği: Görevlerin yerine getirilmesinde kullanılan verilerin depolanması, aktarılması ve gerekli kontrollerin yürütülmesine ait güvenlik gerekliliğidir.

3. Uygulama güvenliği: Bir uygulamaya erişimin, bir uygulamanın kritik görev varlıklarına erişiminin ve uygulamanın dahili güvenliğinin korunması gerekliliğidir.

4. Uç nokta güvenliği: Uç nokta güvenlik kontrolleri, cihazlar ve ağ arasındaki bağlantının korunması gerekliliğidir.

5. Ağ güvenliği: Ağ güvenlik kontrolleri, bir kuruluşun ağının korunması ve ağa yetkisiz erişimin engellenmesi gerekliliğidir.

6. Çevre güvenliği: Çevre güvenlik kontrolleri, işi genel olarak koruyan hem fiziksel hem de dijital güvenlik metodolojilerini içerir.

7. İnsan katmanı: İnsanlar, herhangi bir siber güvenlik duruşundaki en zayıf halkadır. İnsan güvenliği kontrolleri, kritik görev varlıklarını siber suçlular, kötü niyetli kişiler ve ihmalkâr kullanıcılar dahil olmak üzere çok çeşitli insan tehditlerinden koruyan kimlik avı simülasyonlarını ve erişim yönetimi kontrollerini içerir.

1.3. Siber Saldırganlar ve Siber Suçlar

Bir siber saldırgan başka bir deyişle siber suçlu eylemini mevcut ağın içerisinden veya dışından gerçekleştirebilir. Buna göre temel olarak işlenen siber suçları içerden gerçekleştirilen ve dışarıdan gerçekleştirilen saldırılar olmak üzere ikiye ayırmak mümkündür.

İçeriden gerçekleştirilen saldırı: Yetkili sistem erişimine sahip bir kişi tarafından ağa veya bilgisayar sistemine yapılan saldırı, içeriden bilgi saldırısı olarak adlandırılır. Bulunduğu kurum/kuruluş/ağa zarar vermek isteyen kişiler tarafından gerçekleştirilir. Yetki düzeyine göre verilen zarar artabilir. Genellikle içeriden gerçekleştirilen saldırılar, yetki düzeyi yüksek bir saldırgan tarafından gerçekleştirildiğinde dışarıdan gerçekleştirilen saldırılara oranla daha yüksek zararlar verebilmektedir. İçeride bulunan bir saldırganın zaten ağa erişimi vardır. Bu nedenle, içeriden bir saldırganın hassas bilgileri çelikleştirmesi, ağı çökertmesi vb. nispeten kolaydır. Kurum içi saldırı tespit sistemleri (IDS) planlanarak ve kurularak içeriden saldırılar önlenebilir.

Dışarıdan gerçekleştirilen saldırı: Kötü niyetli kişilerin sistemin dışında yer aldığı saldırı türlerini kapsar. Saldırgan, sistem içerisinde yetkilendirmeye sahip değildir ancak mevcut sistemin zafiyetlerinden kaynaklanan güvenlik açıklarını kullanarak genellikle bilgi tarar ve toplarlar. Deneyimli bir ağ/güvenlik yöneticisinin yer aldığı sistemlerde ağları korumak için özel yöntemler mevcuttur. Güvenlik duvarları, saldırı tespit ve önleme sistemleri vb. yapılarak kullanılarak olası saldırıların önüne geçilmeye çalışılır. Güvenlik duvarları tarafından tutulan günlükler (log olarak bilinir) düzenli olarak kontrol edilmeli sıra dışı aktiviteler muhakkak dikkate alınmalıdır. İnsanın içerisinde bulunduğu her sistemde gözden kaçan noktalar olabileceği için bu tür sistemler genellikle otomatize edilir ve sıra dışı aktivitelerin sınıflandırılarak uyarı verilmesini sağlayan özel yazılımlar kullanılır.

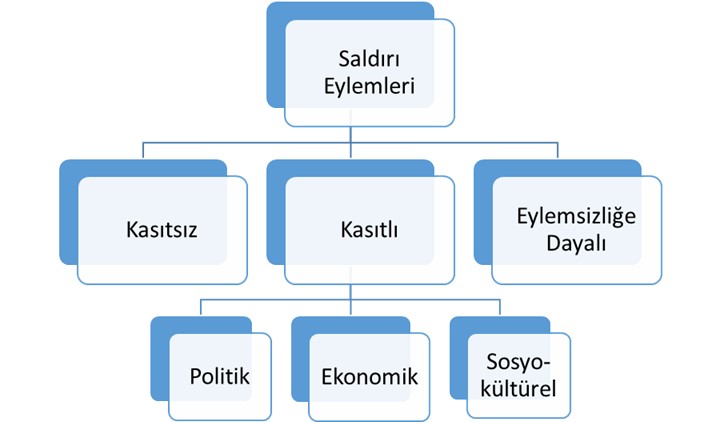

Saldırganlar, saldırılarını gerçekleştirmek için önceden tasarlanmış bir altyapı olmadan nispeten amatörce hareket edebilecekleri gibi saldırıları için altyapı tasarlayarak nispeten profesyonel olarak da hareket edebilirler. Saldırı biçimleri arasındaki fark motivasyonlarına dayanmaktadır. Saldırganların motivasyonlarını çeşitlendirmek mümkündür ancak genel olarak siber güvenlik saldırı eylemlerini üç başlıkta inceleyebiliriz:

• Kötü niyetli veya zararlı niyet olmaksızın gerçekleştirilen kasıtsız eylemler (genellikle içeriden kişiler tarafından gerçekleştirilen eylemler)

• Kasıtlı olarak yapılan ve zarar vermesi amaçlanan kasıtlı eylemler (ağ içerisinde yer alan veya ağ dışarısında yer alan kişiler tarafından gerçekleştirilen eylemler)

• Uygun beceri, bilgi, rehberlik eksikliği nedeniyle veya işlemi gerçekleştirecek yetkin kişinin olmaması nedeniyle belirli bir durumda eylemde bulunamama gibi nedenlerle gerçekleşen saldırılar (genellikle içeriden kişilerin eksikliğinden kaynaklanan eylemler).

İlgili başlıklar arasında öncelikli olarak kasıtlı olarak gerçekleştirilen eylemler dikkati çekmektedir. Kasıtlı olarak gerçekleştirilen eylemlerde saldırganların motivasyonları değişkenlik gösterebilir. Saldırganlar politik motivasyonlarla hareket edebilirler, siyasi bir açıklama yapmak, belirli bir grubu hedef almak, misilleme eylemleri yapmak vb. amaçları olabilir. Ekonomik motivasyonlar aşina olduğumuz ve en sıklıkla karşılaşılan motivasyon kaynaklarından biridir. Fikri mülkiyet veya diğer değerli varlıkların (kredi kartı, fonlar vb.) çalınması, şantaj, endüstriyel casusluk vb. eylemleri içermektedir. Sosyo-kültürel motivasyonlar arasında tanıtım amacı, ego tatmini gibi nedenlere rastlamak mümkündür. Siber güvenlik saldırı eylemlerine ait motivasyon kaynakları aşağıda yer alan şekil üzerinde özetlenmiştir.

Bölüm Özeti

· Siber güvenliğe ait tek bir uzlaşılmış tanım olmamasına karşın genel olarak: Siber güvenlik bilgi ve iletişim sistemleri ile bu sistemlerin içerisinde yer alan bilgilerin herhangi bir zarara, saldırıya ya da yok edilmeye karşı korunduğu, savunulduğu faaliyet ya da süreçlerdir.

· Güvenlik açığı, bir üründeki, bir saldırganın o ürünün bütünlüğünü, kullanılabilirliğini veya gizliliğini tehlikeye atmasına izin verebilecek bir zayıflıktır.

· İnternet de dahil olmak üzere herhangi bir ağı kullanan herkes için güvenlik açıkları oluşturan beş farklı ağ güvenlik açık nedeni mevcuttur: zaman ve mekan, giriş engelinin bulunmaması, anonimlik/kimlik, siber uzayın asimetrisi, 0’lar ve 1’ler.

· İşlenen siber suçlar içerden gerçekleştirilen ve dışarıdan gerçekleştirilen saldırılar olmak üzere ikiye ayrılmaktadır.

· Kasıtlı olarak siber saldırı gerçekleştiren kişiler ekonomik, politik veya sosyo-kültürel motivasyonlara sahip olabilirler.

· Siber güvenliğin sağlanması insan katmanı, çevre güvenliği, ağ güvenliği, uç-nokta güvenliği, , uygulama güvenliği, veri güvenliği ve görevle ilgili kritik varlıkların korunması olmak üzere yedi katmandan oluşmaktadır.

Kaynakça

https://www.kaspersky.com.tr/resource-center/definitions/what-is-cyber-security

https://dergipark.org.tr/en/download/article-file/854161

https://mrcet.com/downloads/digital_notes/EEE/CyberSecurity.pdf

Maras, Marie-Helen. “Computer Forensics: Cybercriminals.” Law, and Evidence [M. Sudbury: John & Bartlett Learning, LLC (2012).

Thakur, Kutub, and Al-Sakib Khan Pathan. Cybersecurity Fundamentals: A Real-World Perspective. CRC Press, 2020.

Kremling, Janine, and Amanda M. Sharp Parker. Cyberspace, cybersecurity, and cybercrime. SAGE Publications, 2017.

Pande, Jeetendra. “Introduction to cyber security.” Technology 7.1 (2017): 11-26.

Comments